Firewalls

외부에서 내부 네트워크로 들어갈 때 일부분 차단해줌.

내부에서도 공격이 있을 수 있기때문에 외부로 나갈 때도 차단해준다. (ex. 업무시간 주식거래 차단)

네트워크에서의 접근제어를 해준다.

- 방화벽은 미리 정의된 보안 규칙에 기반한, 들어오고 나가는 네트워크 트래픽을 모니터링하고 제어하는 네트워크 보안 시스템이다.

<Firewall의 3가지 유형>

1) Packet filter : network layer 에서 동작

# 아래의 조건을 보고 판단한다.

- IP address , destination port

- source port, destination port

- Flag bits (SYN, ACK, etc.)

- Egress or ingress : 나가고 들어오는 방향성

- Protocol

# 장단점

장점 : 빠르다.

단점

- TCP connection에 대한 정보를 유지하지 않아, 어떤 상태인지에 대한 정보가 없다. (단순히 현재 request만 판단)

- application data에 대해서는 살펴보지 않고 단순히 network layer 정보만 보고 판단한다.

동작 방식 - if , else if, else 방식으로 동작

if 내부에서 외부로 나갈때 어떤 소스라도, 80번 포트 프로토콜 HTTP, Any flag bits => 허용 (웹서버에 요청)

elif 외부에서 내부로 들어올때 80번 포트에서 1023 이상 포트에 대해서 => 허용 (웹서버에 응답)

else 이외 다른 것 Deny

=> 웹에 요청하고 응답에 대한 패킷만 받는다는 조건

패킷 필터는 이렇게 룰을 만들어서 필터링을 한다.

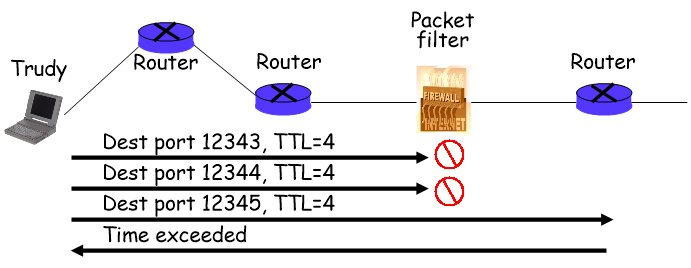

패킷 필터(Packet filter)에 대한 공격방법 - TCP ACK Scan

Trudy가 TCK Ack라는 packet를 보내, 방화벽에 열려있는 포트가 어딘지 스캔해본다.

-> 열려있는 포트 번호를 찾는다.

1207 port에 ACK를 보냄 -> 아무런 반응이 없음 (1207은 닫혀있음을 앎)

1208 port에 ACK를 보냄 -> 아무런 반응이 없음 (1208도 닫혀있음을 앎)

1209 port에 ACK를 보냄 -> packet filter를 통과하여 내부컴퓨터에서 RST라는 응답이 온다. (1209가 열려있음을 앎)

(커넥션이 없이 ACK만 오면 이상함. RST라는 응답을 보낸다. )

=> Stateful packet filter를 사용하면 이런 공격을 막을 수 있다.

2) State packet filter : transport layer에서 동작

- pacekt filter에 상태를 추가한다.

- TCP connections과 flag bits를 기억한다.

- UDP packets에 대해서도 기억한다.

# 장단점

장점

- packet filter가 사용하는 모든 기능 사용.

단점

- application data를 보지 않는다.

- packet filter보다 느리다.

3) Application proxy : appliation layer에서 동작

- proxy : 대신하여 뭔가 작업을 해주는것

- application data를 살펴본다.

- data가 safe한지 검증한다.

- 편지봉투만 보고 거르는것이 packet filter라면 편지를 다 꺼내서 내용을 다보는 것이 Application proxy라고 볼 수 도 있다.

- sateful packet filter가 막을 수 없는것을 막을 수 있다.

# 장단점

장점

- viruses, word macros등을 거를 수 있다.

단점

- 속도가 느리다.

Firewalk - Application proxy에서 동작하지 않음.

- port번호가 어디가 열려있는지 scan하는 도구

- TTL (Time to live) : hop을 거칠 때마다 -1

- Application porxy에서는 동작하지 않는다. -> TTl을 바꿔버린다.

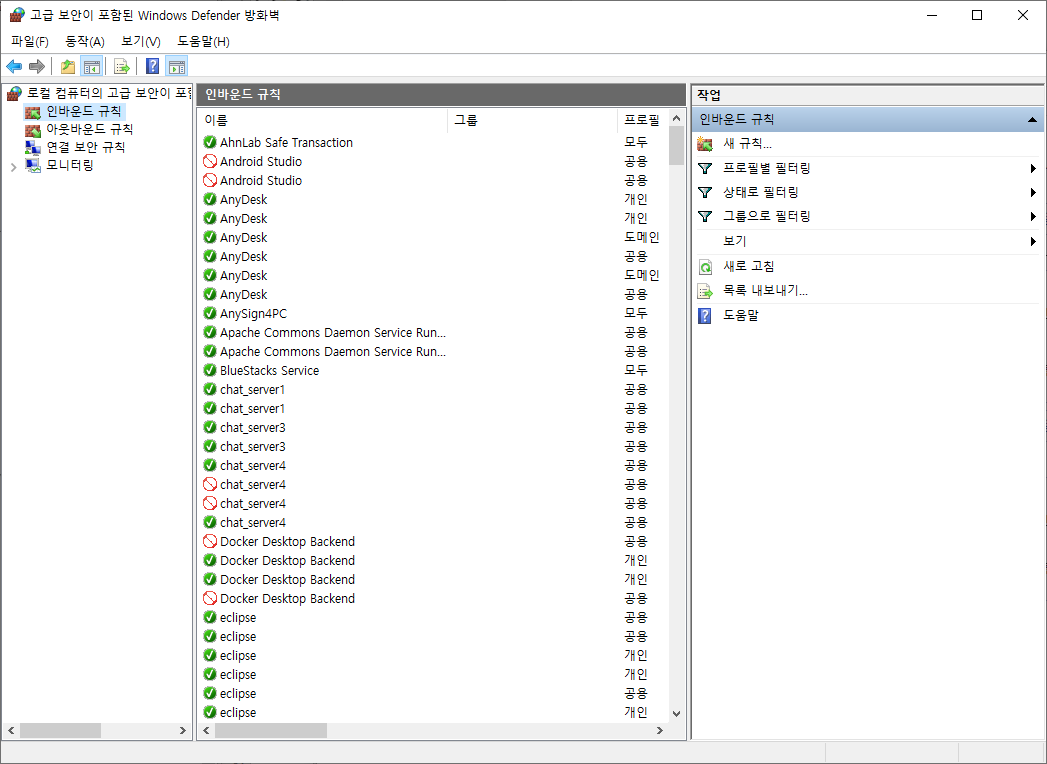

Personal Firewall

Windows Defender 방화벽 > 고급설정

인바우드 규칙 : 어떤 것을 들어오는 것을 허용

아웃바운드 규칙 : 어떤 것을 나가는 것을 허용

- Packet Filter의 룰과 같다.

- 새 규칙으로 새로 만들 수 있음

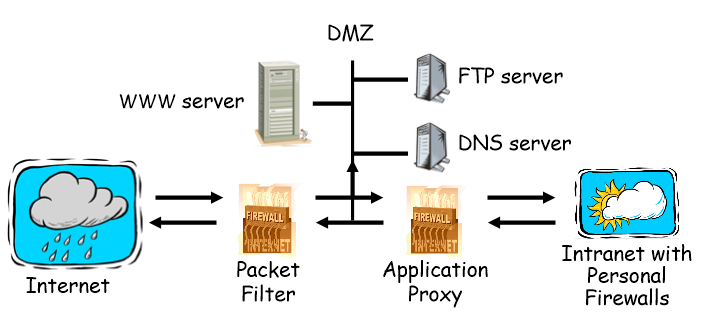

ex) Security Architecture

일반적으로 조직에서 이런 식으로 방화벽을 구축한다.

1단계로 내부로 들어오는 것을 Packet Filter로 통과를 시킨다.

내부에서 Application Proxy로 걸러준다.

'Backend > 정보보안' 카테고리의 다른 글

| [정보보안] AWS에서의 Security group 개념 (0) | 2022.03.29 |

|---|---|

| [정보보안] Authentication중 Biometrics & Smartcard (0) | 2022.03.28 |

| [정보보안] Authentication중 password (0) | 2022.03.28 |

| [정보보안] 암호화 해쉬함수 설계시 고려 사항 (0) | 2022.03.25 |

| [정보보안] 보안에서 Hash function이란? (0) | 2022.03.25 |